Настройка скринсейвера в виде слайдшоу с помощью GPO. Фон рабочего стола через групповые политики

Установка обоев через групповые политики

Есть у меня 2 терминальных сервера, одинаковых. Обоев на рабочем столе нет совсем. И вот, когда звонят пользователи и просят в чем то помочь — необходимо к ним подключиться, к их RDP сессии. И начинал сначала искать пользователя на одном терминальнике, и если не находил, но начинал искать на другом. В один прекрасный момент это надоело и я решил совместить приятное с полезным. Установив на терминальники всем пользователям обои на рабочий стол. И как раз на носу Новый Год, то выбор пал на белую и зеленую елки. Теперь проще различать, на каком сервере находится пользователь, просто спросив у него, какая картинка у него на рабочем столе. Это было краткое вступление, теперь давайте к делу!

Как установить обои на рабочий стол через GPO (групповые политики)

Работать будет с локальным редактором групповых политик, нам этого будет достаточно, но точно так же можно и через AD установить обои всем пользователям в вашей корпоративной сети.

Приступим, для начала запустим локальный редактор групповых политик, для этого нажмем сочетание «Win+R» и наберем там «gpedit.msc» и нажмем «Enter»

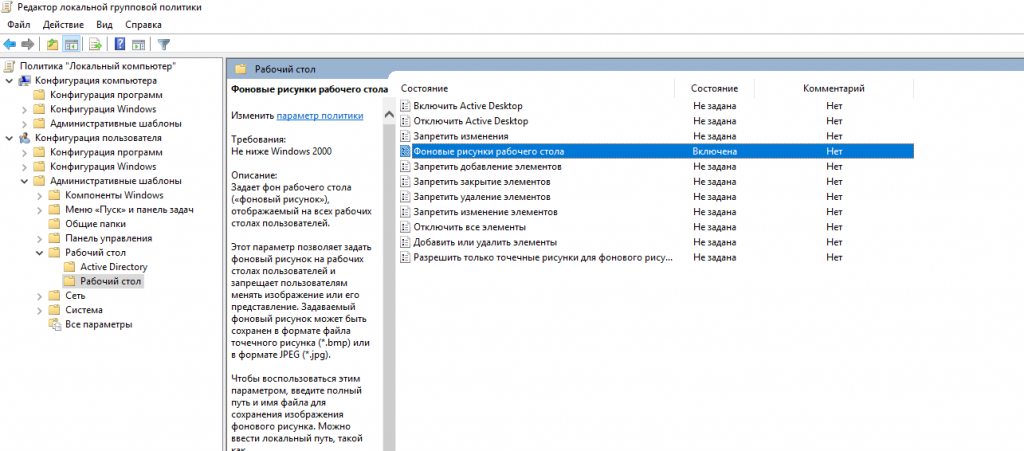

Перед нами откроется окно «Редактор локальной групповой политики«. Идем тут в «Конфигурация пользователя -> Административные шаблоны -> Рабочий стол» и находим тут «Фоновые рисунки рабочего стола»

Кликаем на нее двойным кликом мыши.

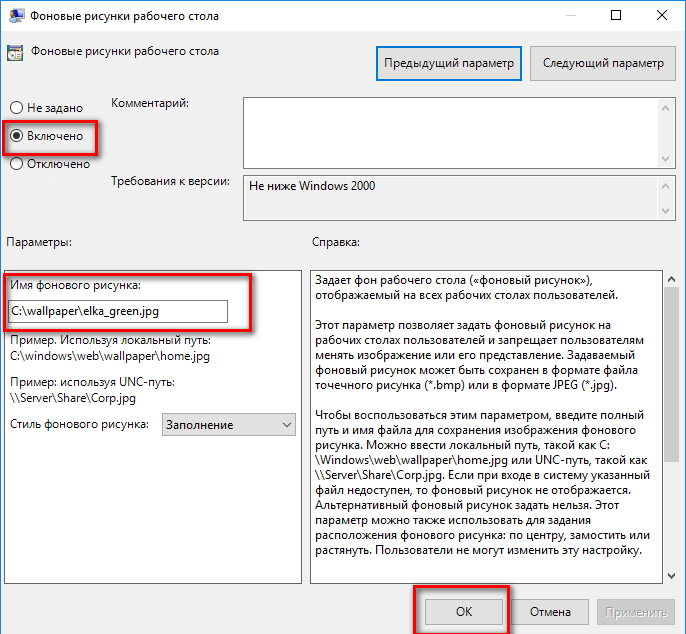

Далее переводим данный параметр в состояние «Включено»

Далее надо указать путь в параметрах, где лежит рисунок, который Вы хотите установить. У меня он лежит локально на том же терминальнике, можно его хранить где в сети в расшаренной папке. Вписываем путь вместе с названием изображения, Выбираем стиль, как оно будет выглядить (заместить, по центру, растянуть, заполнить). У меня стоит заполнение.

Все, нажимаем кнопку ОК.

После этого не забываем обновить политику.

Чтобы не перезагружать сервер, сделаем это принудительно. Для этого опять вызываем «Выполнить» через сочетание «Win+R» и пишем в нем «cmd»

В командной строке выполняем «gpupdate /force» и дожидаемся ее успешного завершения.

Заключение

Вот и все. При следующем входе в систему пользователь увидит у себя на рабочем столе картинку, которую Вы ему установили. Очень актуально и для нового года, можно поменять людям обои на новогодние, тем самым подняв им настроение. Либо установить единую корпоративную картинку/эмблему. Тут уже как ваша душа пожелает.

Вот такая елочка получилась у меня на одном из серверов. Люди довольны красивой картинкой, мне стало проще различать серваки.

Поделиться ссылкой:

sysadmin-note.ru

Настройка экранной заставки в домене групповыми политиками

У руководства возникла идея установить на всех ПК организации одинаковый скринсейвер (экранную заставку), представляющий собой слайд-шоу с изображениями. В качестве изображений планируется использование картинок, выполненных в корпоративном стиле компании, на которых указываются основные правила информационной безопасности, полезные советы для пользователей и другая справочная информация. В результате, у меня получилось решение распространения файлов с картинками и управления экранной заставкой с помощью возможностей GPO (групповых политик).

Сразу отмечу, что в компании в качестве клиентских ОС используются все поддерживаемые версии Windows: Windows 7, Windows 8.1 и Windows 10, поэтому решение по управлению корпоративной заставкой должно быть универсальным и работать на любой версии ОС.

Первоначально рассматривался вариант по созданию собственного скринсейвера в формате *.scr, но такая методика требует дополнительного софта и не достаточно гибка и проста в управлении.

В ОС Windows, начиная с Windows 7 на экране блокировки в качестве скринсейвера можно отображать слайд шоу из изображений в указанной папке, но управлять этими настройками с помощью GPO нельзя. Пришлось искать обходное решение.

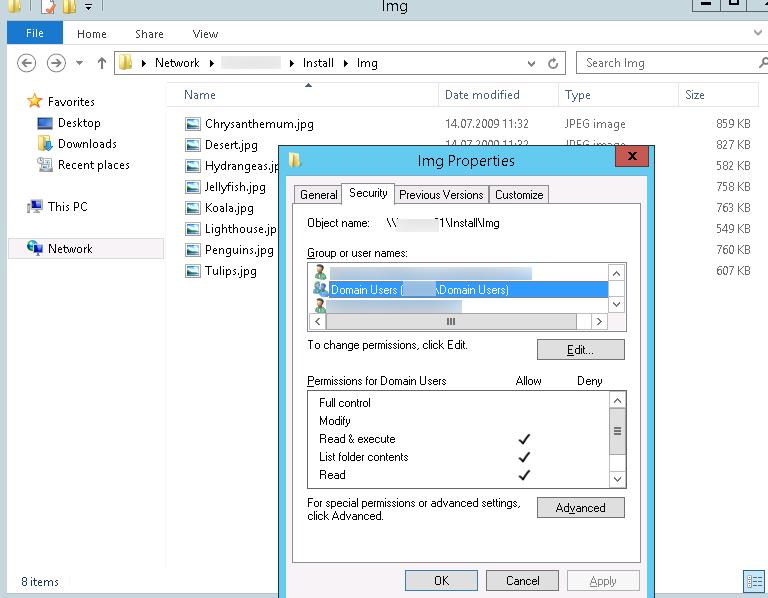

Общий сетевой каталог с изображениями для слайд шоу

В первую очередь на любом сервере сети создадим общий сетевой каталог, в котором будут храниться оригиналы файлов с изображениями для слайдшоу. Необходимо предоставить всем пользователям домена (группе Domain Users) права на чтение файлов в этой папке. К примеру, в нашем случае файлы хранятся по следующему UNС пути: \\srv1\Install\Img. Скопируем в нее файлы изображений.

Затем создадим файл со скриптом copy_screens.bat, который должен подключать данную сетевую папку на клиентах и копировать файлы с изображениями для скринсейвера на локальный диск каждого компьютера в папку C:\Screen. Код скрипта copy_screens.bat представлен ниже.

Затем создадим файл со скриптом copy_screens.bat, который должен подключать данную сетевую папку на клиентах и копировать файлы с изображениями для скринсейвера на локальный диск каждого компьютера в папку C:\Screen. Код скрипта copy_screens.bat представлен ниже.

net use s: \\srv1\Install\Imgmkdir C:\Screendel /Q C:\Screen\*.*xcopy S:\*.* C:\Screen

Скопируйте скрипт в каталог SYSVOL на контроллере домена (C:\Windows\SYSVOL\sysvol\contoso.com\scripts). Затем с помощью редактора групповой политики создайте новую GPO или отредактируйте имеющуюся. С целью демонстрации, мы будем запускать задание копирования через разовое задание планировщика (если нужно обновить слайды, назначьте повторный запуск задания). Создадим с помощью GPO новое задание планировщика для всех ПК.

Совет. Можно организовать копирование через Startup скрипт, но в этом случае, желательно модифицировать скрипт так, чтобы он проверял изменились ли файлы в исходном каталоге.

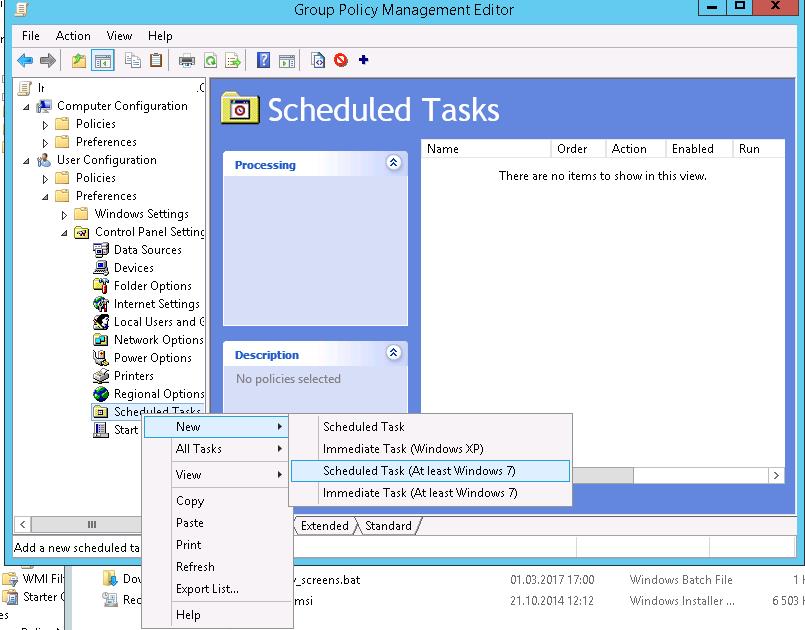

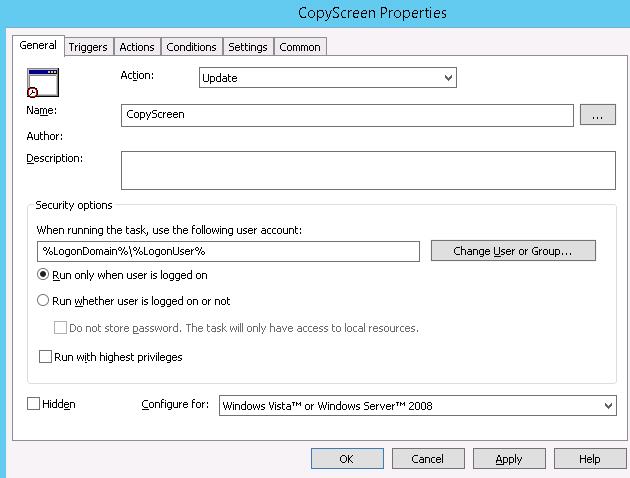

Перейдите в раздел User Configuration > Preferences > Control Panel Settings > Scheduled Tasks и создайте новое задание (New->Scheduled Task at Least Windows 7) со следующими параметрами:

Имя задания: CopyScreen

Имя задания: CopyScreen

Действие: Update

Запускать задание из-под: %LogonDomain%\%LogonUser%

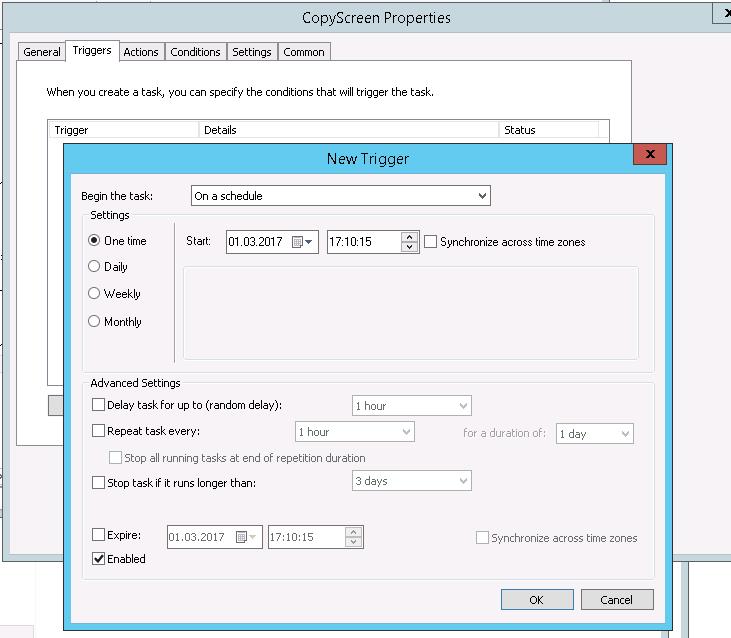

На вкладке Triggers, добавим новое условие New Trigger -> On a Schedule -> One Time

На вкладке Triggers, добавим новое условие New Trigger -> On a Schedule -> One Time

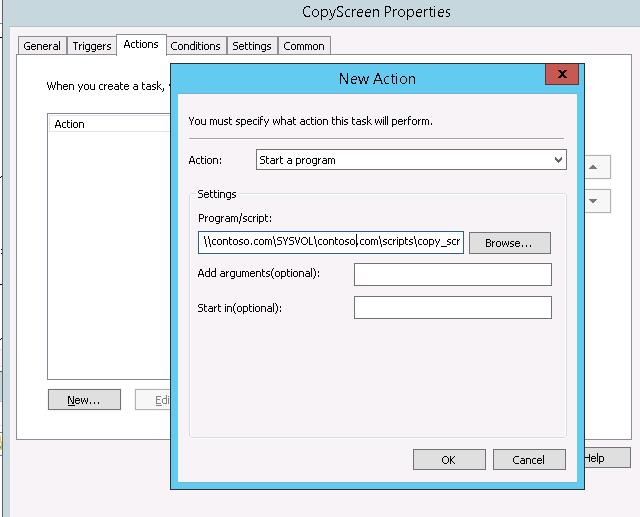

На вкладке Action – укажем, что нужно запускать скрипт: \\contoso.com\SYSVOL\contoso.com\scripts\copy_screens.bat

На вкладке Action – укажем, что нужно запускать скрипт: \\contoso.com\SYSVOL\contoso.com\scripts\copy_screens.bat

Сохраните изменения в задании и назначьте политику на OU с пользователями.

Настройка параметра скинсейвера на эталонном ПК

Теперь на эталонном компьютере нужно настроить сринсейвер, чтобы он брал изображения для слайдшоу из папки C:\Screen. Настройки соответствующих веток реестра этого компьютера в дальнейшем распространим на все ПК с помощью GPO.

Примечание. На эталонном компьютере каталог C:\Screen должен существовать.

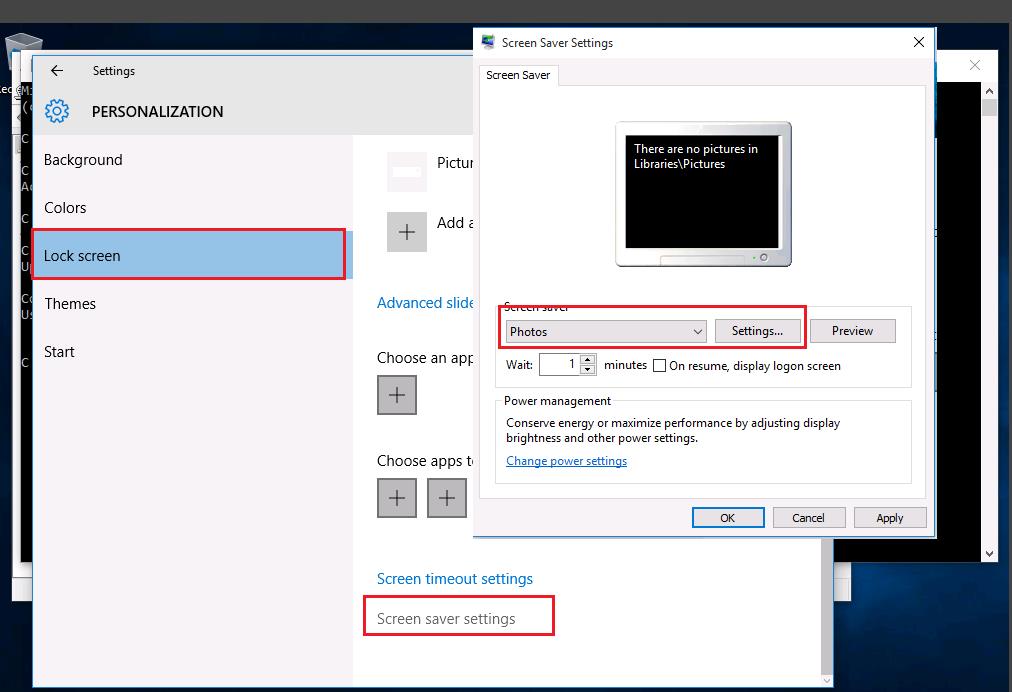

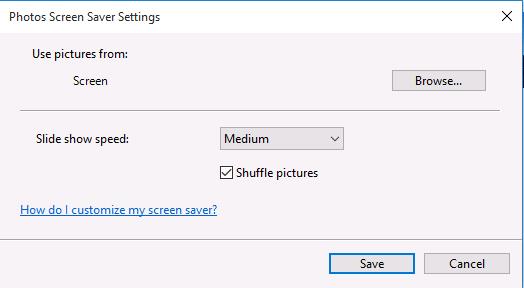

В случае Windows 10 перейдите в следующий раздел настроек: Start -> Settings -> Personalization -> Lock Screen. Промотайте вниз и найдите Screen Saver Settings. В качестве скринсейвера выберите ‘Photos’ и нажмите кнопку Settings.

Укажите путь к папке C:\Screen, включите опцию Tick Shuffle Pictures и сохраните изменения.

Укажите путь к папке C:\Screen, включите опцию Tick Shuffle Pictures и сохраните изменения.

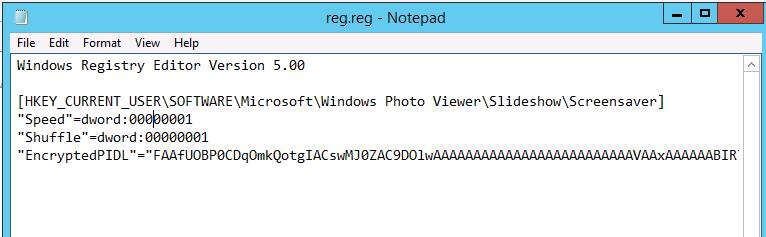

Теперь нам нужно экспортировать ветку реестра HKEY_CURRENT_USER > Software > Microsoft > Windows Photo Viewer > Slideshow > Screensaver в reg файл и импортировать ее на контроллере домена (или другом компьютере, с которого выполняется редактирование GPO).

Сохраните reg файл и импортируйте его на компьютер, с которого вы редактируете GPO.

Групповая политика управления экранной заставкой

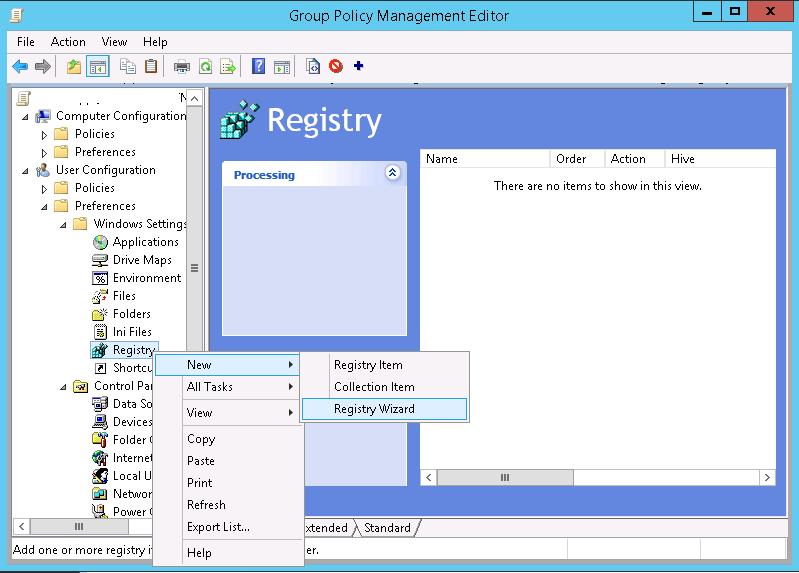

Откройте GPO и перейдите в ветку GPP: User Configuration -> Preferences -> Windows Settings -> Registry. Создайте новый параметр New > Registry Wizard > Next

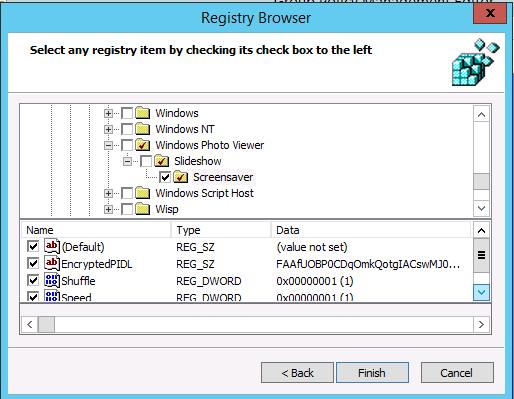

Перейдите к ветке HKEY_CURRENT_USER -> Software -> Microsoft -> Windows Photo Viewer -> Slideshow -> Screensaver. Отметьте следующие ключи и нажмите Finish:

Перейдите к ветке HKEY_CURRENT_USER -> Software -> Microsoft -> Windows Photo Viewer -> Slideshow -> Screensaver. Отметьте следующие ключи и нажмите Finish:

- EncryptedPIDL

- Shuffle

- Speed

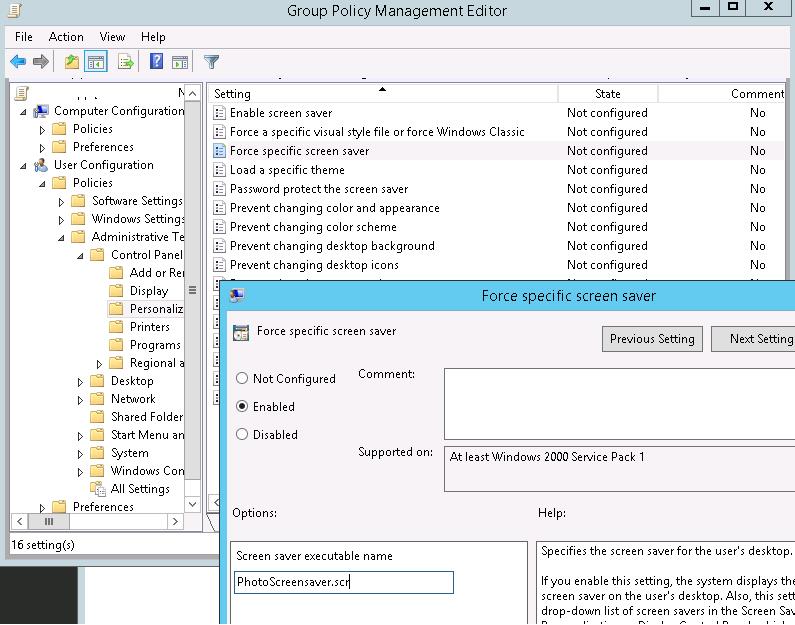

Затем перейдите в раздел GPO User Configuration -> Policies -> Administrative Templates -> Control Panel -> Personalization. Включите политику Force specific screen saver, в качестве значения укажите PhotoScreensaver.scr. (по умолчанию Photoscreensaver.scr использует в качестве источника изображений для слайдшоу каталог C:\Users\Public\Pictures\Sample Pictures).

Затем перейдите в раздел GPO User Configuration -> Policies -> Administrative Templates -> Control Panel -> Personalization. Включите политику Force specific screen saver, в качестве значения укажите PhotoScreensaver.scr. (по умолчанию Photoscreensaver.scr использует в качестве источника изображений для слайдшоу каталог C:\Users\Public\Pictures\Sample Pictures).

Совет. Кроме того можно включить следующие политики в разделе Personalization

- Enable Screen Saver

- Password Protect Screen – защита экрана блокировки паролем

- Screen Saver timeout – время простоя компьютера в секундах, после которого автоматически включается скринсейвер

На этом все, закройте консоль Group Policy Management и обновите политики на клиентах (gpupdate /force). На всех компьютерах, после указанного времени простоя должен включаться единый корпоративный скринсейвер в виде слайдшоу из изображений в папке c:\Screen.

winitpro.ru

Настраиваем блокировку компьютера при простое через screen saver с помощью Group Policy Preferences

В большинстве организаций, применяющих в своей ИТ инфраструктуре локальные стандарты и регламенты информационной безопасности, уделяется отдельное внимание вопросу блокировки консолей рабочих станций пользователей при наступлении некоторого периода бездействия. Например, в качестве обязательного требования для большинства категорий пользователей может выставляться блокировка рабочего стола компьютера при отсутствии пользовательской активности более 15 минут. В управляемой среде Active Directory в доменных групповых политиках администраторам предоставляется ряд параметров, позволяющих централизованно настроить пользовательскую среду для форсированного применения механизма блокировки рабочего стола посредствам срабатывания программы - хранителя экрана (screen saver), или как её ещё называют, экранной заставки. Эти параметры расположены в разделе групповой политики:

User Configuration > Policies > Administrative Templates > Control Panel > Personalization

Вот типичный возможный пример таких настроек:

Password protect the screen saver = Enable Screen saver timeout = Enable (900 Seconds) Force specific screen saver = scrnsave.scr

В данном примере включено обязательный запуск конкретного файла экранной заставки (scrnsave.scr) при простое более 15 минут с требованием ввода пароля пользователя при попытке последующего доступа к рабочему столу.

В системе, где применены данные параметры GPO, все настройки экранной заставки для пользователя становятся недоступными для изменений.

На практике встречается ситуация, когда за компьютером работает сменный суточный персонал, которому постоянно необходимо в режиме наблюдения видеть рабочий стол компьютера. При этом такой персонал может даже иметь несколько рабочих столов компьютеров, за которыми требуется наблюдение и не требуется интерактивное взаимодействие с клиентской ОС. Для такого рода пользователей нужен несколько иной подход с точки зрения автоматической блокировки компьютеров при простое.

Для обеспечения настроек экранной заставки для сменного персонала и для всех остальных пользователей мы можем создать две отдельные групповые политики – одна с обязательным срабатыванием экранной заставки, другая - без него. Но с использованием механизмов настройки реестра с помощью Group Policy Preferences (GPP) мы сможем гибко объединить эти настройки внутри одной групповой политики.

Для того, чтобы задействовать механизмы GPP для данной задачи, мы воспользуемся параметрами реестра, которые изменяются стандартными Административными шаблонами, указанными нами ранее. Сопоставим указанные ранее параметры GPO с ключами реестра которые они изменяют в клиентской системе:

Политика: Password protect the screen saver Куст реестра: HKEY_CURRENT_USER Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop Ключ: ScreenSaverIsSecure REG_SZ = 1

Политика: Screen saver timeout Куст реестра: HKEY_CURRENT_USER Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop Ключ: ScreenSaveTimeout REG_SZ = 900

Значение "900" означает количество секунд от момента начала бездействия до срабатывания экранной заставки (15 минут простоя)

Политика: Force specific screen saver Куст реестра: HKEY_CURRENT_USER Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop Ключ: ScreenSaveActive REG_SZ = 1 Ключ: SCRNSAVE.EXE REG_SZ = scrnsave.scr

Эксперименты с применением этой политики показали, что ключ реестра ScreenSaveActive добавляется лишь на системах Windows XP, а после отключения этой политики, он из реестра корректно не удаляется. Опытным путём удалось выяснить, что отсутствие этого ключа не вносит никаких изменений, поэтому будем рассматривать его как рудиментарный элемент и исключим из наших настроек GPP.

Итак, в групповой политике, действующей на наших пользователей, переведём три перечисленных параметра в состояние Not configured (если они ранее были настроены), а в разделе политики User Configuration > Preferences > Windows Settings > Registry создадим логическую группу, в которой будут храниться наши настройки, например ScreenSaver.

Внутри этой группы создадим две подгруппы настроек - Enabled и Disabled, в которых соответственно будут хранится настройки для включения и отключения форсированного применения экранной заставки. В нашем примере важно, чтобы параметры включения обрабатывались перед параметрами отключения.

В группе Enabled создадим три правила для создания/обновления ранее перечисленных ключей пользовательского реестра. Нацеливание (Item-level targeting) для этой группы использовать не будем, то есть эти параметры реестра будут применяться для всех пользователей.

В группе Disabled создадим три правила для удаления этих же ключей реестра. Группа Disabled будет иметь нацеливание на специально созданную доменную группу безопасности, в которую будут включены все пользователи, для которых нужно отключить форсированное применение экранной заставки.

Таким образом, логика обработки параметров реестра будет заключаться в обязательном включении экранной заставки для всех пользователей за исключением тех, кто включён в специальную группу безопасности. То есть при включении какого-либо пользователя в данную группу, из его пользовательского реестра будут удаляться ключи форсированной настройки экранной заставки, и он самостоятельно сможет, например, отключить её вовсе, так как в ОС диалоговые элементы пользовательского интерфейса станут доступными.

Поделиться ссылкой на эту запись:

Похожее

blog.it-kb.ru

Применение групповых политик (часть 1)

Групповые политики являются одним из наиболее мощных инструментов управления пользователями и компьютерами в домене Active Directory. Однако, как и любой сложный инструмент, они требуют четкого понимания принципов своей работы и тщательного планирования. Без этого применение групповых политик может выдать не совсем тот результат, который требуется.

Вот собственно о них, основных принципах, и пойдет речь в этой статье. И начнем мы с самого основного — области действия.

Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа.

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Напомню, что в отличие от доменов, которые представляют из себя логическую структуру организации, сайты в AD используются для представления ее физической структуры. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов.

Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

Порядок применения групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются локальные политики, затем политики, назначенные на сайт, затем отрабатывают доменные политики и затем политики, назначенные на OU.

Так в нашем примере (на рисунке ниже) сначала отработает локальная политика (условно назовем ее GPO0), затем политика сайта GPO1, затем политика домена GPO2, ну а затем применятся политики, назначенные на OU. При этом политики применяются в соответствии с иерархией — сначала политика GPO3, назначенная на вышестоящее OU, затем нижестоящие политики GPO4 и GPO5.

Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены. Например, к подразделению TechSupport относятся GPO4 и GPO5, которые обрабатываются согласно порядку назначения (Link Order).

Политики обрабатываются в обратном порядке (снизу вверх), т.е. политика с номером 1 отработает последней. При необходимости этот порядок можно изменить, выделив политику и передвинув ее вверх или вниз с помощью соответствующих стрелок.

Приоритет групповых политик

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например локальная политика GPO0 будет переопределена доменной политикой сайта GPO1, доменая политика GPO2 — политикой GPO3, а политика вышестоящего GPO3 — нижестоящими политиками GPO4 и GPO5.

Для большей наглядности проведем эксперимент. Для проверки действия политик будем заходить на рабочую станцию WKS1 под учетной записью пользователя Kirill, находящегося в OU TechSupport.

На рабочей станции WKS1 открываем редактор локальных групповых политик (gpedit.msc) и переходим в раздел Конфигурация пользователя\Административные шаблоны\Рабочий стол\Рабочий стол (User Configuration\Administrative Template\Desktop\Desktop).

Откроем политику Фоновые рисунки рабочего стола (Desktop Wallpaper) и укажем использовать в качестве обоев изображение local.png.

Затем перелогиниваемся и проверяем, что политика отработала и обои изменены.

Следующим шагом будет настройка доменной политики. Для этого в оснастке «Group Policy Management» выбираем политику GPO2 и открываем ее для редактирования.

Находим политику, отвечающую за смену обоев и устанавливаем в качестве рисунка рабочего стола изображение domain.png.

Дополнительно переходим в раздел выше и включаем политику «Remove Recycle Bin icon from desktop», удаляющую корзину с рабочего стола.

Еще раз заходим на WKS1 и удостоверяемся в том, что обои рабочего стола изменены и корзины не видно. Это значит, что доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками.

Ну и в качестве завершаюшего шага открываем на редактирование политику GPO4 и устанавливаем политику «Remove Recycle Bin icon from desktop» в положение Disabled.

А также меняем рисунок рабочего стола на изображение с именем ou.png.

Теперь, зайдя на WKS1 мы видим, что обои опять изменены и на рабочий стол вернулась корзина. Из этого следует, что доменная политика GPO2 переопределена политикой GPO4, назначенной на OU.

Отключение наследования

Как я уже говорил, на все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. Это поведение по умолчанию, но при необходимости его можно изменить, отключив наследование для отдельно взятого OU.

Отключение наследования производится достаточно просто, надо только в оснастке «Group Policy Management» выбрать нужное OU, кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт «Block Inheritance». После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик.

Примечание. Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

В нашем примере отменим наследование для OU TechSupport, чтобы на него воздействовали только те политики, которые назначены непосредственно на данное OU.

Форсирование применения групповых политик

Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования.

Чтобы форсировать политику, надо выбрать ее в оснастке управления групповыми политиками, кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт «Enforced». Для примера форсируем политику GPO2, назначенную на домен.

Затем зайдем на WKS1 еще раз и увидим знакомую картину. Как видите, политика GPO2 отработала не смотря на блокировку наследования и перебила настройки нижестоящей политики GPO4.

Для одной статьи информации, я думаю, достаточно. А в следующей части разговор пойдет об особенностях применения групповых политик к пользователям и компьютерам.

windowsnotes.ru